전산 관리자 입장에서 PC들을 관리할 때 보안 관계 상 로컬 그룹 정책 편집기 (gpedit) 혹은 로컬 보안 정책 (secpol) 을 제한해야 하는 상황이 종종 발생합니다.

일반 사용자가 로컬 그룹 정책 편집기 와 로컬 보안 정책 을 건들 수 없게 하려면 어떻게 해야할까요. 이 글에서 두가지 방법을 제시 하도록 하겠습니다. 본인의 상황에 적절한 방법을 선택하여 사용해 주세요.

레지스트리 편집기로 보안 정책 제한 하는 방법

로컬 그룹 정책 편집기, 보안 정책 제한의 가장 쉬운 방법은 레지스트리를 이용하는 방법입니다. 아래의 링크 파일을 다운로드 받아서 실행만 시키면 됩니다.

| 다운로드 : 로컬 그룹 정책 편집기 사용금지, 허용 레지스트리.zip |

▼ 레지스트리 – gpedit 및 secpol 실행 제한

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC\{8FC0B734-A0E1-11D1-A7D3-0000F87571E3}]

"Restrict_Run"=dword:00000001▼ 레지스트리 – gpedit 및 secpol 실행 허용

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC\{8FC0B734-A0E1-11D1-A7D3-0000F87571E3}]

"Restrict_Run"=-

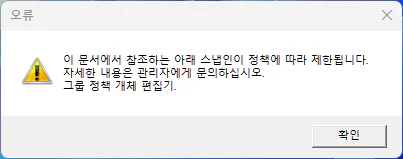

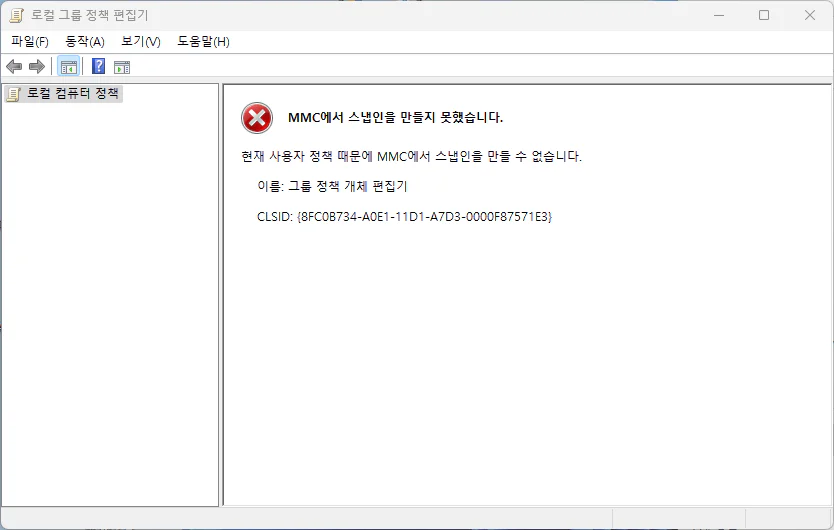

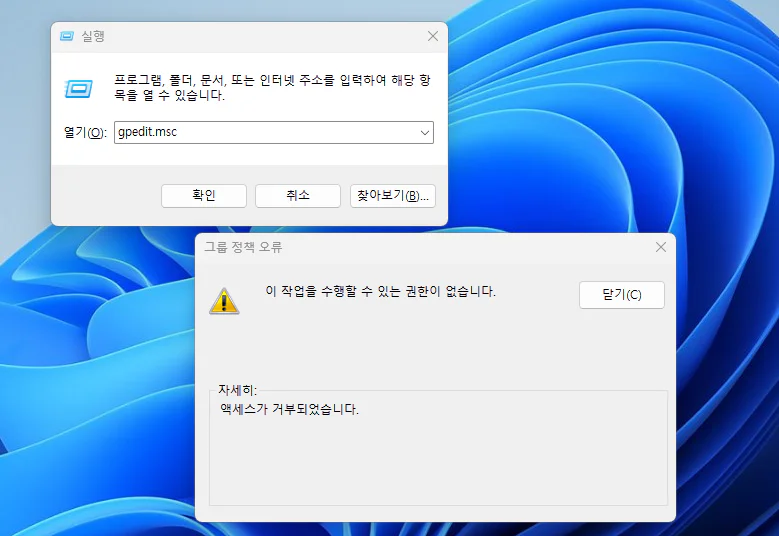

레지스트리 수정 후 별도의 재부팅을 요하지 않습니다. 변경 사항이 바로 적용되며 gpedit 와 secpol 를 실행 하면 위와 같은 오류 창이 뜨게 되면서

내용 없는 로컬 그룹 정책 편집기 화면이 뜹니다.

레지스트리를 수정하여 제한 하는 방법은 매우 빠르고 편리하게 기능을 제한할 수 있는 방법이긴 합니다만 실행 권한만 막아 둔 것이기 때문에 PC의 실 사용자가 레지스트리 재 편집을 통해 되돌릴 수 있습니다.

뭐 레지스트리를 재 수정까지 하는 수고로움을 감내하는 사용자가 몇이나 있을지 모르겠지만 말입니다.

만약 완벽한 보안을 원하는 상황이라면 레지스트리를 활용한 방법을 사용하지 마시고 아래의 방법을 사용해 주시기 바랍니다.

윈도우 계정을 이용한 방법 (표준 사용자)

일반 사용자가 PC를 사용함에 있어 관리자 권한을 주지 않고 “제한된 표준 사용자” 계정을 제공하여 모든 시스템의 접근을 막는 것이 이 방법의 핵심 입니다.

윈도우 계정을 통한 보안 정책 제한 방법은 보안적으로 가장 완벽한 방법 입니다. 만약 회사의 전산 시스템 관리자 분들이 이 글을 보고 있으시다면 저는 레지스트리를 통한 방법보다 이 방법을 사용하시라 말씀드리고 싶습니다.

표준 사용자 계정은 regedit, gpedit, secpol, windows, c:\ 의 모든 변경을 허용하고 있지 않습니다

관리자 권한을 가지고 있는 계정에서

설정 -> 계정 -> 다른 사용자 로 이동하여 다른 사용자 추가를 진행 합니다.

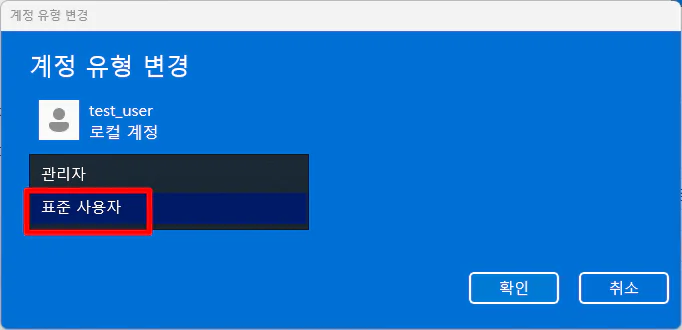

계정 생성을 완료하였다면 해당 계정의 “계정 유형 변경“을 클릭합니다.

관리자 -> 표준 사용자 로 변경하고 확인 버튼을 클릭합니다.

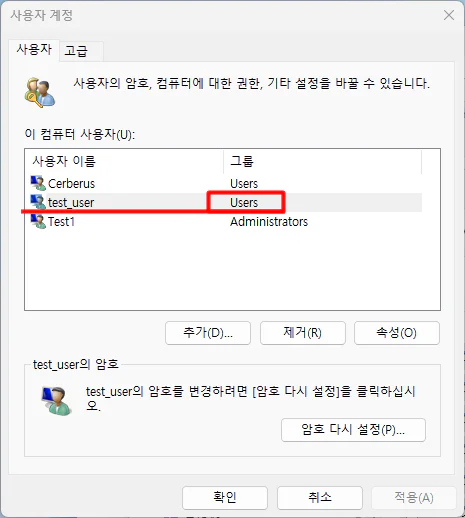

만약 마이크로 소프트 온라인 로그인 계정이 아닌 윈도우 로컬 계정을 만들고 싶으시다면netplwiz 에서 계정을 만들어 주세요.

만든 후에 “속성” 변경을 통해 계정 유형을 users로 변경해 주시면 됩니다.

윈도우 로컬 계정 생성에 관한 자세한 내용은 아래의 글을 참고해 주세요.

여기까지 하시고 이제 일반 사용자에게는 관리자 권한이 있는 계정이 아닌 “표준 사용자” 계정을 제공하면 됩니다.

위 이미지의 모습은 표준 사용자 계정으로 gpedit 를 실행하였을 때의 모습입니다.

오늘의 보안 정책 관련 이야기는 여기까지 입니다. 수고 하셨습니다.